- 基础网络安全

- 数据安全产品

- 数据安全审计类

-

- 黑盾数据库安全审计系统

- 数据安全防护类

-

- 黑盾数据库安全防护系统

- 安全管理平台

- 综合态势类

-

- 黑盾安全感知与运营管理平台

- 黑盾综合日志审计分析系统

- 黑盾IT资产安全治理系统

- 关键基础设施保护平台

- 海峡 • 玄甲

- 解决方案

- 关于我们

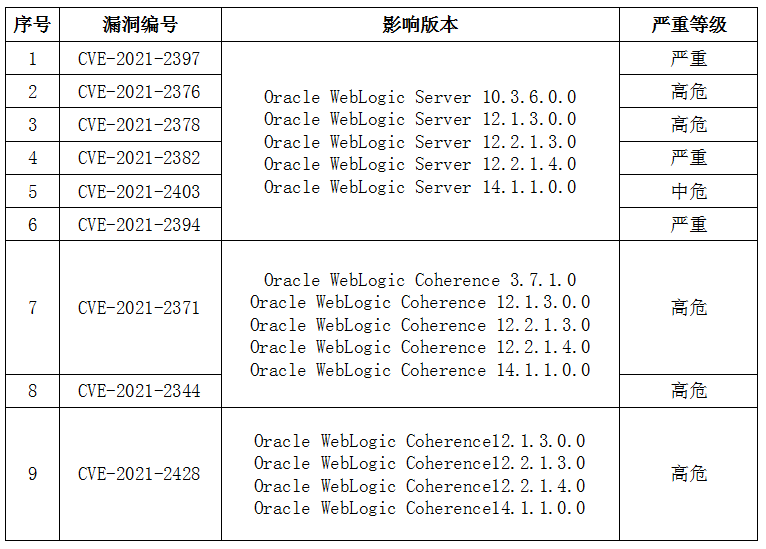

近日,Oracle官方发布了7月份的关键补丁,其中包含多个高危的Weblogic组件漏洞,包括: CVE-2021-2397、CVE-2021-2376、CVE-2021-2378、CVE-2021-2382、CVE-2021-2403、CVE-2021-2394,攻击者可能利用此些漏洞获取WebLogic服务器权限。鉴于漏洞危害较高,建议受影响的用户尽快更新官方发布的安全补丁。

【漏洞描述】

其中定为严重CVE-2021-2397、CVE-2021-2382、CVE-2021-2394,攻击者可以在未授权的情况下通过IIOP、T3协议对存在漏洞的Oracle WebLogic Server组件进行攻击。成功利用该漏洞的攻击者可以接管Oracle WebLogic Server。

【漏洞影响版本】

CVE-2021-2397、CVE-2021-2382、CVE-2021-2394漏洞影响版本:

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

Oracle WebLogic Server 14.1.1.0.0

以上均为官方支持的版本

【修复方案】

Oracle官方已经在2021年7月关键补丁更新中修复了该漏洞,强烈建议受影响的用户尽快升级更新进行防护。

注:Oracle官方补丁需要用户持有正版软件的许可账号,使用该账号登陆https://support.oracle.com后,可以下载最新补丁。

相关链接:

https://www.oracle.com/security-alerts/cpujul2021.html

临时解决方案:

临时修复建议存在一定风险,建议用户根据业务系统实际情况评估后选择采用临时修复方案。

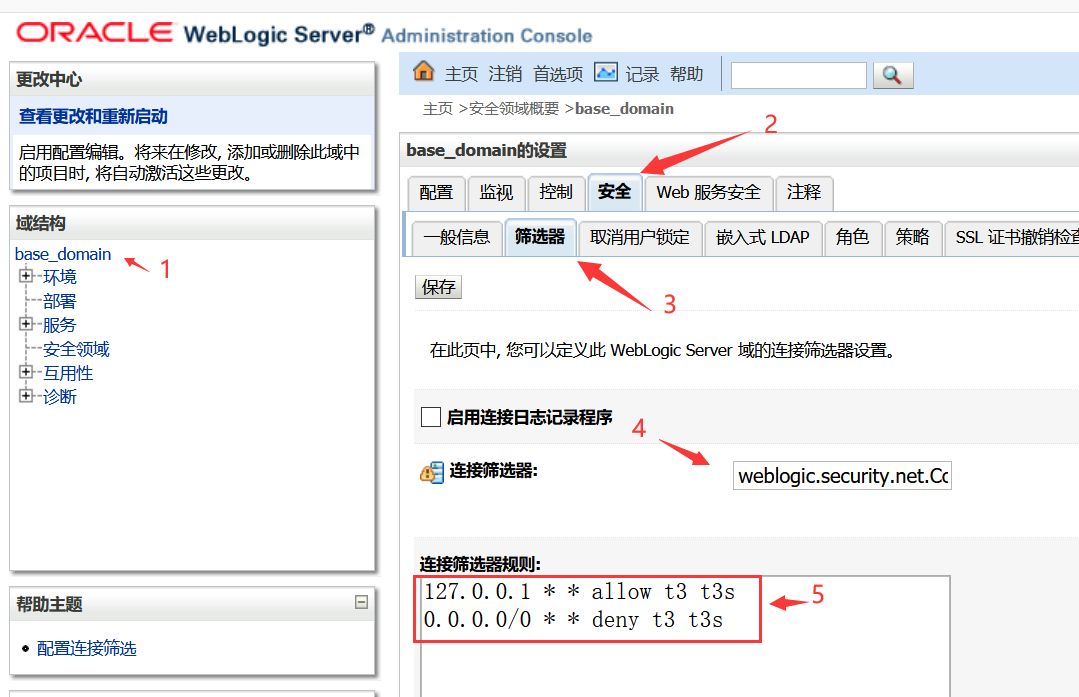

一、禁用T3协议

漏洞产生于WebLogic的T3服务,因此可通过控制T3协议的访问来临时阻断针对该漏洞的攻击。当开放WebLogic控制台端口(默认为7001端口)时,T3服务会默认开启。

具体操作:

(1)进入WebLogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置。

(2)在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则中输入:127.0.0.1 * * allow t3 t3s,0.0.0.0/0 * * deny t3 t3s(t3和t3s协议的所有端口只允许本地访问)。

(3)保存后需重新启动,规则方可生效。

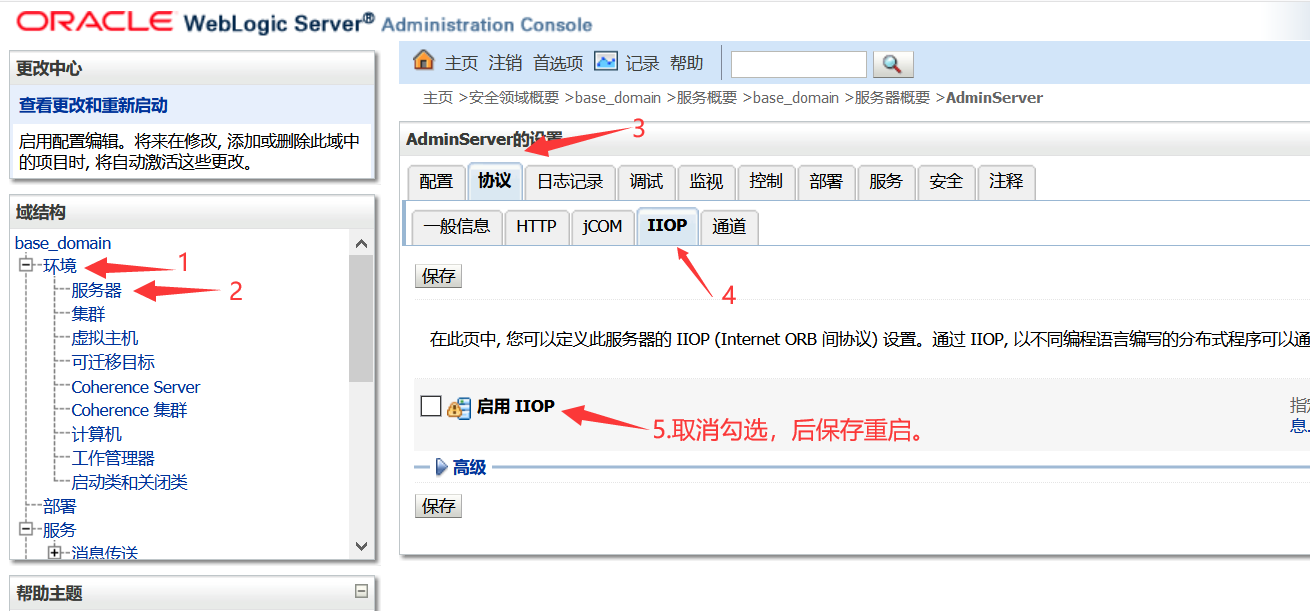

二、禁用IIOP协议

用户可通过关闭IIOP协议阻断针对利用IIOP协议漏洞的攻击,操作如下:

在Weblogic控制台中base_domain配置页面,依次点击“环境”-“服务器”,在服务器配置页面中选择对应的服务器后,切换到“协议”-“IIOP”选项卡,取消勾选“启用 IIOP”,并重启Weblogic项目生效。

三、临时关闭后台

可临时关闭后台/console/console.portal、/console/consolejndi.portal对外访问。